dSploit: hackněte si svou bezdrátovou síť!

- Recenze

-

Karel Kilián

Karel Kilián - 17.8.2014

- 21

Odchytávání a prolamování hesel, skenování portů, zkoumání běžících služeb, zjištění zranitelností a využitelných exploitů, útoky MITM, přesměrování síťového provozu – to je jen zlomek funkcí, které uživatelům nabídne aplikace dSploit, pohybující se tak trochu v “šedé zóně”. Protože je ale oficiálně v Obchodě Play, věnujeme se tomuto užitečnému síťovému nástroji podrobněji v tomto článku. Jeho oficiálním cílem je totiž otestování bezpečnosti počítačové sítě a síťových prvků, což je nesporně přínosné.

Obsah článku

- K čemu dSploit slouží?

- Požadavky

- Co dSploit umí?

- Jak dSploit funguje v praxi?

- Vybrané praktické ukázky

- Resumé

K čemu dSploit slouží?

dSploit je oficiálně nástroj pro síťovou analýzu a sada penetračních testů, která si klade za cíl nabídnout bezpečnostním expertům, IT pracovníkům a geekům nejúplnější pokročilou a profesionální sadu nástrojů k provádění hodnocení bezpečnosti sítě z mobilního zařízení. Podobně, jako může být kuchyňský nůž nástrojem pro přípravu chutných pokrmů, stejně jako vražednou zbraní, i v tomto případě musíme konstatovat, že dSploit je zneužitelný k ne právě korektním praktikám. Čtenářům SvětAndroida.cz jistě nemusíme zdůrazňovat, že použití této aplikace například pro odchytávání jiných než vlastních hesel je přinejmenším v rozporu s dobrými mravy, ne-li rovnou nelegální. Přesto pro jistotu upozorňujeme: nepoužívejte dSploit v jiné než vlastní síti a nezneužívejte tento nástroj k žádným nekalým praktikám! Tento nástroj by rozhodně měli používat jen uživatelé se znalostí počítačových sítí – v rukách laika může nadělat více škody než užitku.

https://www.youtube.com/watch?v=HrQl1cG2Hq0

Aplikace dSploit snadno zmapuje počítačovou síť, do které je mobilní telefon či tablet připojen, prozkoumá připojená zařízení, najde běžící služby, vyhledá známé zranitelnosti a v případě zájmu může vyzkoušet cracknout některé přihlašovací techniky. S tímto programem také můžete zkusit útoky typu “MITM” (“man in the middle”), odchytávání hesel, či manipulaci se síťovým provozem, jakož i různé další operace.

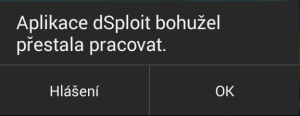

Aplikace je ve fázi betatestování, takže můžete očekávat drobné nedostatky, případně i nestabilitu a pády, na které jsme v průběhu testování opakovaně narazili.

Požadavky

Aby aplikace fungovala, musí zařízení, na kterém dSploit instalujete, splňovat následující požadavky:

- Musí mít procesor ARM.

- Operační systém Android 2.3 Gingerbread nebo vyšší.

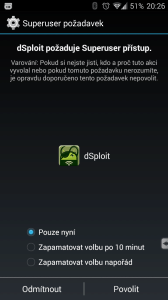

- Telefon nebo tablet musí být rootnutý.

- Na zařízení musí být nainstalována plná verze BusyBoxu se všemi nástroji.

Co dSploit umí?

- Wi-Fi Cracking – Wi-Fi skener se zobrazí přístupové body bezdrátových sítí se známými výchozími algoritmy generování klíčů. Klepnutím můžete snadno rozluštit klíč. Podporované modely: Thomson, DLink, Pirelli Discus, Eircom, Verizon FiOS, Alice AGPF, FASTWEB Pirelli a Telsey, Huawei, Wlan_XXXX, Jazztel_XXXX, Wlan_XX, Ono ( P1XXXXXX0000X ), WlanXXXXXX, YacomXXXXXX, WifiXXXXXX, Sky V1, Clubinternet.box v1 and v2, InfostradaWifi.

- Příkaz traceroute – vypíše cestu paketů k cílovému síťovému prvku.

- Skenování portů – rychle nalezne otevřené síťové porty na zvoleném zařízení.

- Síťový inspektor – žádný Láďa Hruška, ale hlubší analýza cílového zařízení. Je sice pomalejší než skenování portů, ale nabízí vyšší přesnost a podrobnější výsledky.

- Nalezení zranitelností – hledá známé zranitelností běžících služeb v National Vulnerability Database.

- Prolomení přihlašovacích údajů – velmi rychlé, podporuje řadu různých služeb.

- Odesílání síťových paketů – umí odeslat vlastní TCP nebo UDP paket, jako je například Wake On LAN.

- MITM – sada “man-in-the-middle” nástrojů.

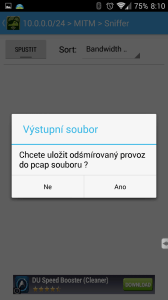

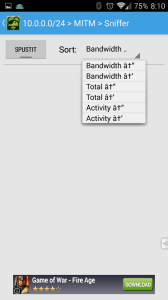

- Jednoduché “očichávání paketů” (“packet sniffing”) – přesměrování provozu skrze zařízení, zobrazení statistik, ukládání do souboru pcap.

- Odchytávání hesel – umí v síťovém provozu zachytit a zobrazit hesla skrze protokoly http, ftp, imap, imaps, irc, msn a další. Hodí se například v případech, kdy máte v počítači uložené heslo k nějaké službě, ale nepamatujete si ho a nelze ho zobrazit.

- Únos sezení (“session hijacking”) – zachycení souboru cookie a únos přihlášení k danému webu.

- Ukončení připojení – cílové zařízení se následně nedostane na žádné webové stránky nebo server.

- Přesměrování – přesměruje veškerý HTTP provoz na jinou adresu.

- Nahrazení obrázků – vyměňte všechny obrázky na webových stránkách za jiný.

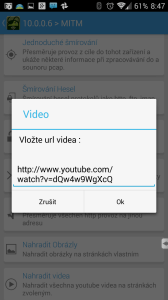

- Nahrazení videí – nahraďte všechna videa na webových stránkách za jiná.

- Injektování skriptů (“script injection”) – vložení JavaScriptu do každé navštívené webové stránky.

- Vlastní filtr – nahrazení textového řetězce na webových stránkách jiným textem.

Jak dSploit funguje v praxi?

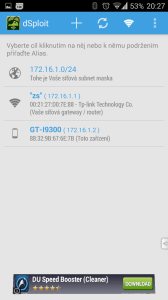

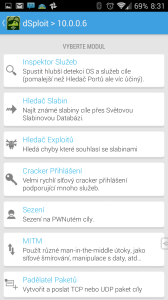

Aplikaci ve verzi 1.1.3c jsme nainstalovali na redakční telefon Samsung Galaxy S III s alternativní ROMkou CyanogenMod 11.0 M9 (Android 4.4.4). Hned po prvním spuštění se program dožadoval práv roota, která jsme mu udělili. Následně se zobrazí obrazovka s výběrem cíle – volit můžete ze masky podsítě, síťové brány, nebo vlastního zařízení, ze kterého aplikaci spouštíte.

Podle volby následuje nabídka použitelných funkcí:

- V případě volby masky podsítě jsou k dispozici jen útoky MITM.

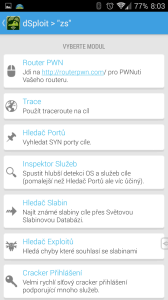

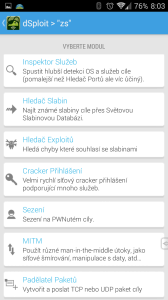

- Pokud zvolíte útok na gateway, bude nabídka širší – zahrnuje Router PWN, Trace, Hledač portů, Inspektor Služeb, Hledač slabin, Hledač Exploitů, Cracker Přihlášení, Sezení, MITM a Padělatel Paketů.

- Jestliže vyberete vlastní zařízení, bude nabídka čítat Trace, Hledač portů, Inspektor Služeb, Hledač slabin, Hledač Exploitů, Cracker Přihlášení, Sezení, MITM a Padělatel Paketů.

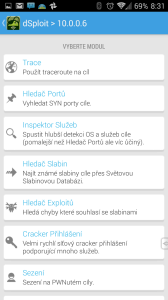

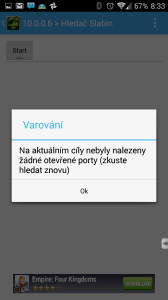

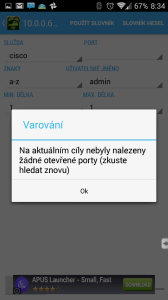

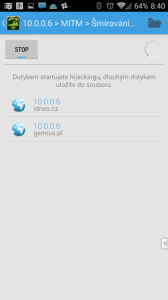

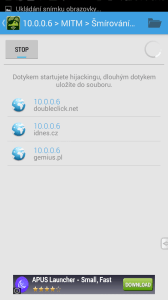

- V případě, že je v síti nalezeno další zařízení (v našem případě dostal IP adresu 10.0.0.6 telefon HTC One M8), je k dispozici Trace, Hledač portů, Inspektor Služeb, Hledač slabin, Hledač Exploitů, Cracker Přihlášení, Sezení, MITM a Padělatel Paketů.

Při běhu aplikace si nelze nevšimnout dvou věcí: pomalé odezvy programu (přeci jen SGS3 je sice dva roky starý, ale pořád ještě poměrně výkonný telefon střední třídy) a kostrbatých překladů, obsahujících někdy i pravopisné chyby (“Vytvořit a poslat TCP nebo UDP pakety cíly).

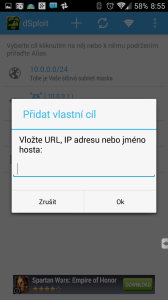

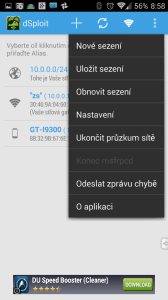

Tlačítka v horní nástrojové liště slouží zleva k:

- Přidání dalšího cíle (typicky takového, který neodpovídá na žádosti “ping”). Cíl můžete zadat jako URL, IP adresu, nebo síťový název.

- Opětovné načtení seznamu dostupných zařízení.

- Pokus o připojení k bezdrátové síti se zadaným klíčem.

- Kontextová nabídka, obsahující položky Nové sezení, Uložit sezení, Obnovit sezení, Nastavení, Ukončit průzkum sítě, Odeslat zprávu o chybě a O aplikaci.

Vybrané praktické ukázky

Pojďme se podívat na některé funkce, které dSploit nabízí, o něco podrobněji.

Trace

Poskytne výpis aktivních síťových prvků, stojících mezi zařízením a cílem s časem jejich odezvy.

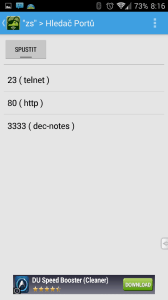

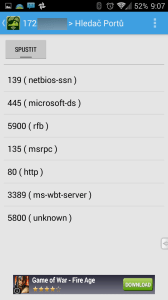

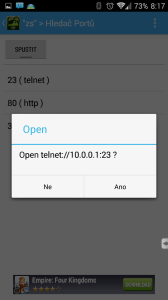

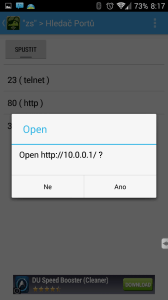

Hledač portů

Vypíše seznam otevřených portů na cílovém zařízení. Dlouhým podržením se můžete pokusit k dané službě připojit, pokud máte nainstalovaný nějaký program, který se službou umí spolupracovat.

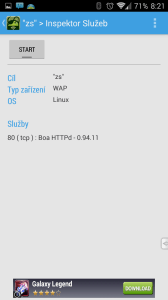

Inspektor služeb

Provede hlubší analýzu běžících služeb na cílovém zařízení.

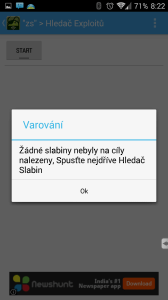

Hledač slabin

Prozkoumá zranitelnost běžících služeb na cílovém zařízení s databází National Vulnerability Database.

Hledač exploitů

Vyhledá chyby, související s nalezenými zranitelnostmi běžících služeb.

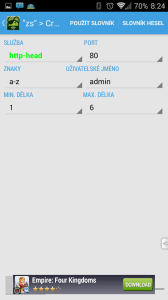

Cracker přihlášení

Pokusí se přihlásit na cílové zařízení pomocí “brute force” a “slovníkového útoku” (slovník je možné zvolit). Před útokem lze nastavit službu, port, použité znaky, uživatelské jméno, minimální a maximální délku testovaného hesla (maximálně 6 znaků; více nemá smysl – telefon či tablet by taková hesla testoval příliš dlouho).

Sezení

Únos sezení skrze cookies je jednou z tradičních technik, která je ale většinou historií. Spočívá v odchycení a uložení souboru, který některé webové stránky používají k ověření, že uživatel je přihlášen. Následně je tento soubor podvržen ze zařízení, ze kterého je prováděn útok. Na webech, které nemají bezpečnost zajištěnou ještě jiným způsobem, tak uživatel bude detekován jako přihlášený.

MITM

- Jednoduché šmírování – přesměruje provoz z cíle do zařízení, zobrazí vybrané informace a uloží všechna data do souboru pcap.

- Šmírování hesel – odchytí hesla protokolů http, ftp, imap, imaps, irc, msn a dalších, odeslaná ze zvoleného cíle.

- Hijacker sezení – odchytí cookie a umožní převzít sezení na některých webových stránkách.

- Zabiják připojení – přeruší spojení vybranému počítači, takže se nedostane na webové stránky, ani k žádnému serveru.

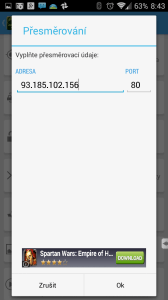

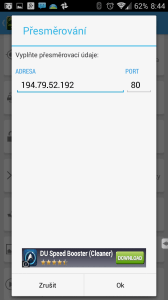

- Přesměrování – přesměruje všechen http provoz na zadanou adresu. Zadat lze adresu serveru a port, na který bude provoz směrován.

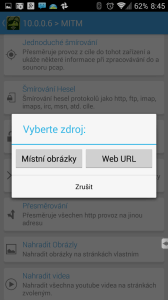

- Nahradit obrázky – nahradí obrázky na webových stránkách vlastním. Vybrat můžete některý z obrázků uložený v telefonu/tabletu, nebo zadat internetovou adresu k libovolnému obrázku na webu.

- Nahradit videa – nahradí videa na webových stránkách vlastním. Všechna videa pak budou nahrazena videem ze zadané adresy.

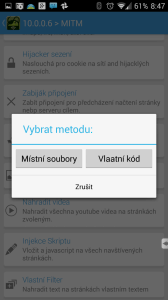

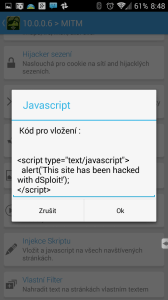

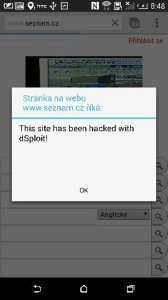

- Injekce skriptu – vloží JavaScript do všech navštívených stránek. Jako skript lze použít buď soubor, uložený v zařízení, nebo manuálně zadaný kód. Autoři jako ukázku připravili vyskakující okno s textem “This site has been hacked with dSploit!”

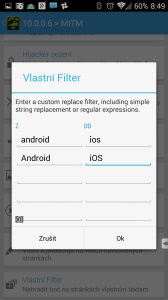

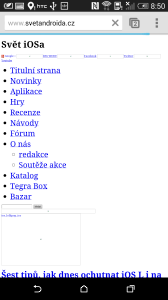

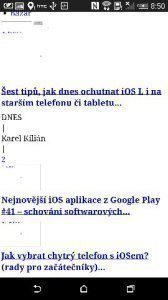

- Vlastní Filter – nahradí text na stránkách vlastním textem. Zadáte textové řetězce, které mají být nahrazeny, a nový text.

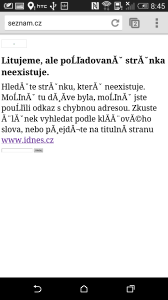

V případě tohoto typu útoku si ale dotčení uživatelé s velkou pravděpodobností všimnou, že cosi není v pořádku – například na načtených webových stránkách jsou problémy s češtinou a také “vypadává” grafika.

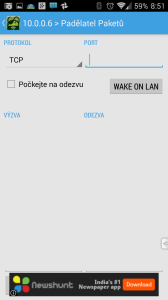

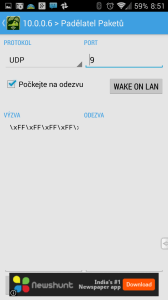

Padělatel Paketů

Zde zadáte protokol (TCP nebo UDP), port, zvolíte, zdali chcete počkat na odezvu a následně můžete sledovat, jak (a zda vůbec) cílové zařízení na paket zareagovalo. Hodí se například pro odeslání paketu Wake On LAN, kterým lze některé počítače zapnout skrze síť.

Resumé

dSploit nabízí patrně nejkomplexnější škálu síťových nástrojů, použitelných pro detekci bezpečnostních nedostatků a zranitelnosti sítě, síťových zařízení a služeb. Dobře poslouží k vytvoření představy o tom, jak křehká je bezpečnost na počítačích, noteboocích, tabletech a mobilních telefonech. Pochopitelně je díky těmto funkcím také zneužitelný k nekalým praktikám, nicméně stále věříme, že čtenáři našeho portálu zákony ani etiketu neporušují.

Aplikace není dokonalá – lehká kritika musí přijít za ne právě dokonalé překlady do češtiny, nicméně na druhou stranu je nutné konstatovat, že i kostrbatá lokalizace je v tomto případě ku prospěchu věci. Výtku máme k pomalé odezvě, poměrně velkému množství reklamních proužků. Prominout lze občasné pády – autoři sami upozorňují, že program je ve stádiu betaverze, tudíž s podobnými problémy je nutné počítat.

Aplikaci dSploit si zatím nainstalovalo více než sto tisíc uživatelů, přičemž její průměrná známka v Obchodě Play je 4,0. Instalační balíček velký 11 MB můžete použít na telefonech a tabletech s Androidem 2.3 a vyšším.

Karel Kilián je zkušený technický redaktor a copywriter s bohatou praxí v oblasti informačních a komunikačních technologií. Jeho kariéra začala na pozici prodavače, odkud postupně… více o autorovi

Komentáře (21)

Přidat komentář